Sự

lợi hại của tình báo

Do Thái Mossad

Do Thái Mossad

1. Mở bài Hiện nay, không một cơ quan mật vụ nào trên thế giới bí ẩn, gây sợ hãi và được khâm phục hơn Mossad, cơ quan tình báo hải ngoại của Do Thái, với những cấu trúc độc nhất vô nhị, cũng là một cơ quan gián điệp vấy máu nhiều nhất trong lịch sử tình báo thế giới. Chủ trương của Mossad là ăn miếng trả miếng, nợ máu phải trả bằng máu, theo phương thức của sư thái chưởng môn phái Nga My là đuổi tận, diệt tuyệt. Kẻ thù, khi đã bị đưa tên vào danh sách tìm diệt, thì dù cho có cao bay, xa chạy đến tận góc biển chân trời nào, ẩn trốn đến bao lâu, thì cũng bị thiên la địa vỏng của Mossad tìm đến, đưa về chầu diêm chúa. Không những thế, việc trả thù còn nhắm vào thân nhân của những tên khủng bố, trước khi ra tay thanh toán, bộ phận tâm lý chiến của Mossad lại cho gởi vòng hoa và thiệp chia buồn với những hàng chữ “Xin nhắc nhở rằng, chúng tôi không quên và cũng không tha thứ”. Sau khi đưa nạn nhân về địa ngục, lại cho đăng phân ưu trên những tờ báo Á Rập, phát hành khắp cả Trung Đông. Phương pháp hành động của Mossad là ném đá dấu tay, quyết không để lại một dấu vết nào, một chứng cớ nào, sau khi thi hành lệnh hành quyết. Cộng đồng tình báo Do Thái có 3 cơ quan chính là: Tình báo quốc nội (Shin Bet), Tình báo Quân đội (Aman) và tình báo hải ngoại là Mossad. Mossad có nhiệm vụ thu thập tin tức tình báo, chống khủng bố, tiến hành các chiến dịch bí mật như các hoạt động bán du kích. Mossad được thàng lập tháng 12 năm 1949, đến tháng 3 năm 1951, tái tổ chức, trực thuộc văn phòng thủ tướng. Báo cáo trực tiếp với thủ tướng. Nhân viên hiện tại có khoảng 1,200.

2. Lý do

sắt máu

Người Do Thái, sau khi bị diệt chủng 6 triệu người trong những trại tập trung của Đức Quốc Xã, và kể từ khi thành lập quốc gia, từng ngày, từng giờ, phải đối diện với cơn ác mộng bị xoá tên trên bản đồ thế giới, bởi khối Á Rập khổng lồ bao quanh. Mọi người Do Thái, nam cũng như nữ, mỗi người là một tay súng, vừa học hành, làm việc và sẵn sàng chiến đấu để được sống còn, bảo vệ quốc gia, dân tộc. Những người chưa bị mất nước, chưa bị diệt chủng, chưa bị kẻ thù hăm doạ, có lẻ không hiểu nổi tâm tình của người dân đối với quốc gia, dân tộc, cũng như đối với kẻ thù, như người Do Thái cả. Cái lợi thế của Mossad trong việc đào tạo một điệp viên, sẽ không khó gì rèn luyện một người nói tiếng Đức thành thạo, thao tác đúng với một sĩ quan Quốc Xã. Cũng không thiếu gì những người Viễn Đông, người Nga thật sự, hay một người thành thạo tiếng lóng của Hoa Kỳ, bởi vì trước kia, người Do Thái sống rải rác khắp nơi trên thế giới. Mối lo ngại hiện nay của Do Thái là chương trình sản xuất vũ khí nguyên tử của Iran, một quốc gia Hồi giáo, chủ trương xoá tên Do Thái trên bản đồ thế giới.

3. Do

Thái tấn công

chương trình

hạt nhân của

Iran

Cựu giám

đốc tình báo

Mossad, Meir

Dagan, không

đồng ý một

cuộc chiến

tranh quân sự

với Iran, cho

rằng như thế

không ngăn

chặn được

chương trình

sản xuất vũ

khí nguyên tử

của nước nầy,

trái lại, nó

có thể dẫn đến

thảm họa của

một xung đột

lớn trong

vùng, kéo cả

người Á Rập

Hồi giáo như

tổ chức Hamas,

Hezbollah và

có thể cả

Syria vào nữa.

Meir

Dagan ủng hộ

bất cứ giải

pháp nào có

thể ngăn chặn

chương trình

hạt nhân mà

không phát

động chiến

tranh quân sự

với Iran.Trong 8 năm giữ vai trò lãnh đạo Mossad, Meir Dagan đã tạo ra một thứ vũ khí thần kỳ, tuy không nói tên, nhưng rất nhiều người biết, đó là những cuộc tấn công chương trình hạt nhân Iran bằng một loạt sâu máy tính có tên Stuxnet.

3.1.

Virus Stuxnet

Điểm đặc

biệt của virus

Stuxnet là có

thể xâm nhập

vào máy tính

an ninh cao mà

không cần phải

nối kết vào

Internet, một

điều tưởng

chừng như

không có thể

làm được.

Từ tháng

6 năm 2010,

Stuxnet đã tấn

công, và phát

ra lịnh tự

hủy, đối với

hệ thống máy

tính thuộc cơ

sở hạt nhân

Natanz của

Iran, nơi mà

các khoa học

gia đang điều

khiển các máy

ly tâm làm

giàu chất

Uranium. Do

Thái là nước

tạo ra thứ vũ

khí ảo, phi

thường nầy.

3.1.1.

Lần theo dấu

vết

Symantec

là một công ty

an ninh mạng

có chi nhánh

đặt tại Tel

Aviv, Do Thái.

Người đứng đầu

chi nhánh là

Sam Angel cho

biết: “Stuxnet

là một cuộc

tấn công tinh

vi mà tôi chưa

từng

thấy, đã tấn

công vào một

công nghiệp

lâu đời và đặc

biệt là không

nối kết với

Internet,

là một việc

hiếm có. Các

nước hứng chịu

cuộc tấn công

nầy là Iran,

Indonesia,

Malaysia

và Belarus”.Ngày 17-6-2010, Ulasen, một chuyên viên của công ty an ninh mạng, có tên là VirusBlokAda, tại Minsk, nhận được một Email của công ty Iran, phàn nàn rằng, những máy tính của họ liên tục bị tắc, rồi lại tự khởi động. Ulasen và một chuyên viên khác phải mất một tuần lễ để kiểm tra, thì mới phát hiện ra Stuxnet. Ulasen bèn thông báo cho các công ty an ninh mạng, trong đó có Symantec. Một kỹ sư tại Symantec đã phát hiện ra 2 máy tính chỉ huy cuộc tấn công nầy. Một trong những máy chủ (Server) ở Malaysia và một server khác thì ở Đan Mạch. Cả 2 máy chủ nầy đều được truy cập vào được bằng địa chỉ http://www.todaysfutbol.com/

Symantec

đã liên lạc,

ra và vào, tại

2 máy chủ nầy

để theo dõi

hoạt động của

Stuxnet.

Theo

phân tích,

Stuxnet đã lây

nhiễm khoảng

100,000 máy

tính trên thế

giới, trong

đó, có hơn

60,000 ở Iran,

hơn 10,000 ở

Indonesia và

5,000 ở Ấn Độ.

Tại

Natanz, các

máy ly tâm

được bảo vệ an

ninh quân sự.

Các máy ly tâm

cao 1.8m,

đường kính

10cm được đặt

bên trong

những boongke.

Điều khiển hệ

thống máy ly

tâm là hệ

thống điều

hành Siemens

do Đức chế

tạo, chạy với

Microsoft

Windows.

3.1.2.

(Phần kỹ

thuật). Các lỗ

hổng an ninh

và kế điệu hổ

ly sơn.

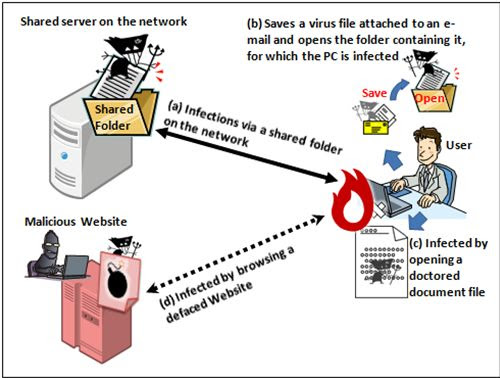

Stuxnet

lợi dụng các

lỗ hổng trong

Windows để

thao tác với

hệ thống.

Virus vào các

máy tính qua

các ổ USB.

Ngay khi ổ nầy

được nối kết

với một máy

tính trong hệ

thống, thì

việc cài đặt

virus xảy ra

âm thầm.Trước hết, Stuxnet tìm kiếm các chương trình diệt virus trong máy để phá hỏng hoặc gỡ bỏ các chương trình đó. Bước thứ hai, Stuxnet trú ẩn trong một phần của hệ quản lý và điều hành USB đó, và thiết lập đặc số kiểm tra, mục đích để làm gì thì các chuyên viên chưa biết rõ được. Việc lây nhiễm sẽ dừng lại khi tổng số kiểm tra đạt đến giá trị bằng con số 19790509. Symantec suy đoán con số nầy là một mã số nào đó, khi đọc ngược lại, thì con số biểu thị ngày 09-05-1979, đó là ngày mà một thương gia Do Thái tên Habib Elghanian, bị Iran xử tử. Đây có phải là sự việc trùng hợp hay không? Hay là một kế điệu hổ ly sơn, nhằm đánh lạc hướng?  Theo thuật ngữ chuyên môn, thì trong hệ điều hành (Operating System) Windows có những lỗ hổng an ninh gọi là lỗ hổng “Zero-day”, là những lỗ hổng mà chưa có “bản vá”. Ngoài chợ đen, lỗ hổng thông thường giá 100,000USD bán cho những tin tặc (Hacker). Stuxnet đã khai thác ít nhất 4 lỗ hổng an ninh như vậy. Đối với Do Thái, việc tìm ra những lỗ hổng như thế, thì ngoài khả năng của họ. Vậy, làm thế nào mà Mossad có được những thông tin về công nghệ vi tính Siemens đang được xử dụng tại trung tâm Natanz của Iran? Có những đồn đoán cho rằng Hoa Kỳ đã giúp Do Thái trong việc nầy, bởi vì, có một viện nghiên cứu của chính phủ Hoa Kỳ ở Idaho, nơi đó các khoa học gia nghiên cứu công nghệ điều khiển vi tính Siemens đang được xử dụng ở Natanz.  Ngày 15-1-2011, tờ New York Times cho biết, Do Thái đã thử nghiệm có hiệu quả, là virus Stuxnet đã làm ngừng quay khoảng 1,000 máy ly tâm của Iran trong tháng 11 năm 2010, thật sự đã làm chậm lại sự phát triển chương trình hạt nhân của nước nầy. Hai nhiệm vụ chính của sâu máy tính Stuxnet là, tấn công làm mất quyền điều khiển của các máy ly tâm, và bí mật ghi lại hoạt động của các nhà máy điện hạt nhân. Hệ thống điều khiển máy ly tâm của Iran do hãng Siemens của Đức chế tạo. Ngày 19-10-2011, tờ New York Times cho biết, các nhà nghiên cứu phát hiện một loại virus mới tên là Duqu, có ý đồ đánh cắp những thông tin cần thiết để thực hiện một cuộc tấn công kế tiếp, nhưng mục đích hoàn toàn khác với virus Stuxnet.

4. Chiến

dịch ám sát

các khoa học

gia nguyên tử

Iran

4.1. Đánh

bom giết chết

nhà khoa học

Mostafa

Ahmed-Roshan

Ngày

11-1-2012, vào

buổi sáng, một

người đi xe

moto đã gắn

một quả bom

nam châm vào

chiếc xe

Peugeot 405,

chiếc xe phát

nổ làm chết

tại chỗ nhà

khoa học hạt

nhân Mostafa

Ahmed-Roshan,

2 người khác

trong xe là vợ

và con gái bị

thương nặng.

Tài xế chết

sau đó tại

bịnh viện. Ahmed-Roshan, 32 tuổi, cũng là giáo sư trường đại học Allameh Tabatabai, hiện là phó giám đốc trung tâm Natanz, làm giàu chất Uranium, một cơ sở rất quan trọng đối với ngành công nghiệp hạt nhân của Iran. Trung tâm Natanz hiện có 8,000 máy ly tâm làm giàu Uranium, mỗi máy cao 1.8m, đường kính 10cm. Sau cái chết của Roshan, chính quyền Iran khẳng định Hoa Kỳ và Do Thái đứng sau hành động giết người nầy. Ngoại trưởng Hoa Kỳ, bà Hillary Clinton tuyên bố: “Tôi khẳng định rằng, Hoa Kỳ không can dự vào bất cứ hành động khủng bố nào trong nước Iran cả”. Thủ tướng Do Thái, Shimon Peres cho biết: “Theo hiểu biết của tôi, thì Do Thái không can dự vào việc tấn công nầy”.

Hiện trường vụ ám sát chuyên gia hạt nhân

Mostafa Ahmadi

Roshan

Phát ngôn viên bộ quốc phòng Do Thái phát biểu: “Tôi không biết ai ra tay đối với nhà khoa học Iran nầy, nhưng chắc chắn là tôi không có một giọt nước mắt nào cả”. Thế nhưng trên trang Blog của mình, ông Richard Silverstein, một chuyên viên phụ trách về các vấn đề an ninh Iran, viết như sau: “Theo nguồn tin đáng tin cậy của tôi, thì Mossad và tổ chức MEK đã thực hiện cuộc tấn công giết người nầy”. MEK (viết tắt từ một tên khác là Mojahedin-e-Khalq Organization) một tổ chức chống chính quyền Iran là Thánh Chiến Nhân dân (People's Mujahideen). 4.2. Cái chết của nhà khoa học Darioush Rezaeinejad  Cũng như thường lệ, chính quyền Iran cáo buộc Do Thái và Hoa Kỳ đứng sau vụ ám sát đó.

4.3. Tình

báo Mossad và

phiến quân MEK

đứng sau các

vụ ám sát ở

Iran

Ngày

10-2-2012, lần

đầu tiên các

quan chức Hoa

Kỳ xác nhận,

những vụ tấn

công ám sát

các nhà khoa

học hạt nhân

Iran, là do

nhóm phiến

quân MEK thực

hiện. Nhóm nầy

được tình báo

Mossad tài

trợ, huấn

luyện và trang

bị vũ khí.Kể từ năm 2007 đến nay, có ít nhất là 5 khoa học gia hạt nhân Iran bị ám sát dưới nhiều hình thức. Chính quyền Obama biết rõ chiến dịch nầy, nhưng khẳng định không nhúng tay vào. Ngoài các vụ ám sát, Mossad và MEK cũng liên quan đến một vụ nổ long trời lở đất vào ngày 12-11-2011, phá hủy trung tâm nghiên cứu phát triển hỏa tiễn ở Bin Kaneh, làm thiệt mạng thiếu tướng chỉ huy trưởng trung tâm và hơn 10 khoa học gia khác. Iran bị một cú thiệt hại quá nặng nề. 4.4. Lời thú tội của một thành viên MEK  Ngày 12-2-2010, qua 2 chiếc điện thoại, tôi nhận lịnh đánh bom giết khoa học gia Ali Mohammadi. Tôi dựng chiếc Honda có gắn bom, sát bên cạnh chiếc xe của Ali Mohammadi, khi ông từ trong nhà ra đến chiếc xe, thì tôi dùng remote control kích nổ. Tôi được thưởng trước 120,000 USD”. Thanh niên tên Majid Jamali Fasha bị kết án tử hình ở Iran.

4.5.

Iran bại trận

trong cuộc

chiến gián

điệp

Kể từ

năm 2005, cơ

quan phản gián

Iran Oghab-2

đã có nhiệm vụ

bảo vệ bí mật

tất cả những

hoạt động có

liên quan đến

chương trình

hạt nhân của

nước nầy, bao

gồm tên tuổi

các nhà khoa

học, các cơ

sở, kế hoạch

chương

trình…Thế

nhưng

Oghab-2 đã thất

bại trong

nhiệm vụ. - Tháng 3 năm 2007, thiếu tướng Ali Reza Asgari, thứ trưởng quốc phòng, lãnh tụ Vệ binh Cách mạng, đã đào thoát sang tỵ nạn tại Hoa Kỳ. Đó là, trong chuyến công tác đến Damascus, Syria, ông để vợ ở lại đó, rồi thuê xe chạy đến biên giới, đưa hối lộ 1,500USD cho biên phòng để vào Istanbul, Thổ Nhỉ Kỳ vào ngày 7-2-2007, mà không cần giấy thông hành. Báo cáo cho biết, đã có 2 người đặt phòng cho ông để ở 3 đêm tại khách sạn Ceylan Hotel. Đến ngày 9-2 thì ông biến mất. Tờ Sunday Times cho biết, tướng Asgari là một kho tàng quý báu của tình báo Hoa Kỳ. Iran cho rằng Asgari bị bắt cóc và bị giết, họ đã khai tử ông. Hoa Kỳ cũng thừa cơ hội, khai sanh cho Asgari, với cái tên và lý lịch khác. - Cũng trong năm 2007, khoa học gia nguyên tử Ardeshir Hassanpour bị chết một cách bí ẩn mà không tìm ra thủ phạm. - Kế đến, tổng thống Obama công khai tuyên bố một cơ sở bí mật về hạt nhân ở Fordo. Thế là bí mật của Iran đã bật mí trước công luận. - Hoa Kỳ còn biết được biện pháp bảo vệ bí mật, là Iran đã chuyển 75% chương trình làm giàu |

Không có nhận xét nào:

Đăng nhận xét